首を長ーくして待っていたHorizon Pod v2201

こんにちは、Yos235です。

2021年11月30日からずーーーっとアップデートされていなかった

Horizon Azure (←勝手に略称)のPodがJSTの今日GAされました。

地味に嬉しい機能としては、UAGがsyslogはけるようになった。

・Unified Access Gateway logs can now be sent to a syslog server.

RADIUS使ってるのにPodアップデートしちゃう人には警告が出るようになった(笑)

・A notice will now be shown in the Horizon Universal Console to the administrator if the Unified Access Gateway is upgraded and there may be a need to update the configuration for RADIUS to address changes to the IP addresses.

うん、地味ですね。

VMware Horizon Agents Installer (HAI)もアップデートされてないし、

HorizonClientも出てないし、今回は見送りでいい感じに見えます。

ということで次回、乞うご期待!

今日は、この辺で。

AVDの画面色が変だ

こんにちは、Yos235です。

Horizon on AVD で画面発色が良くない、というお問合せを頂いた。

画面転送プロトコルの関連だろうとは思っていたのですが、

どうもこのあたりが怪しいらしい。

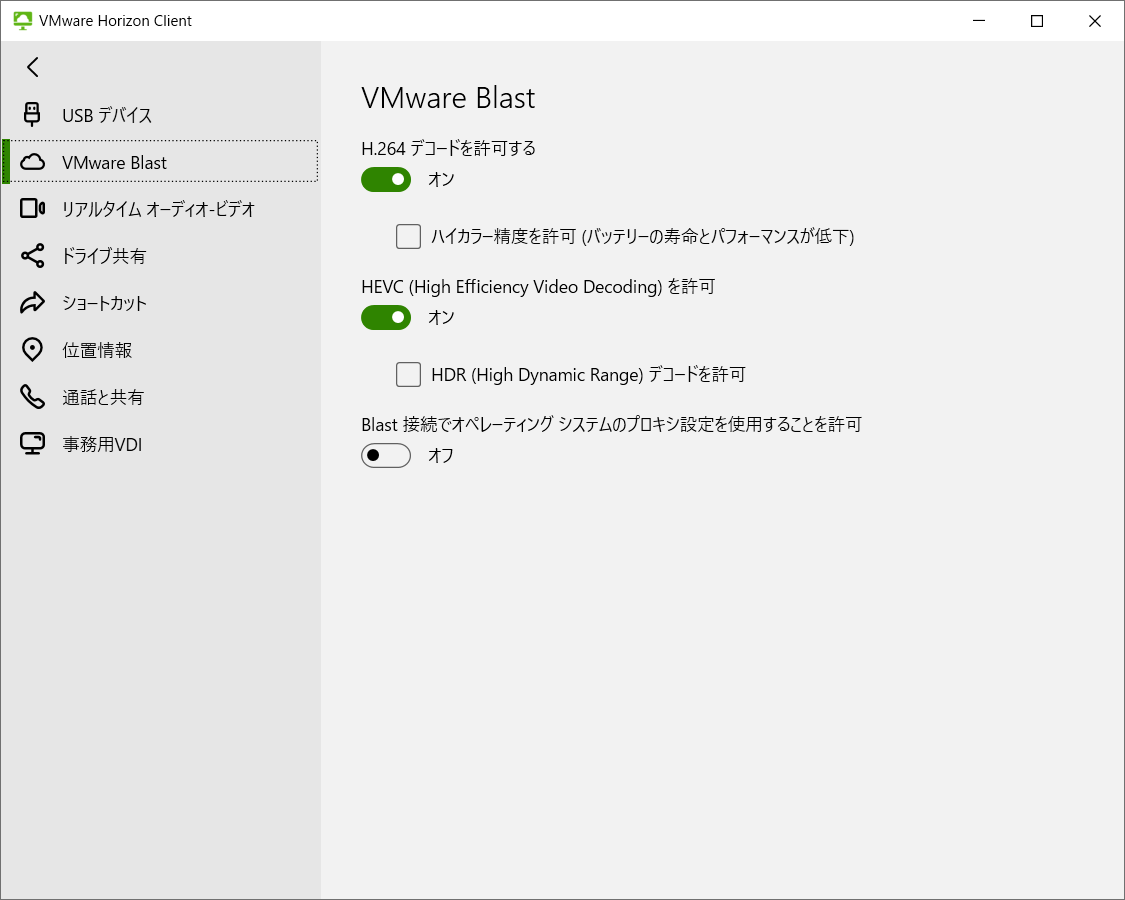

Horizon Client の設定で、H.264のハイカラ―精度を許可という設定項目があります。

Docsによると、

一方、H.264については

・H.264 デコードはデフォルト有効

・エージェントがH.264ソフトエンコード対応していれば利用可能

対応していなければ、Blastコーデックデコードを使用する

・エージェントがハイカラー精度をサポートしている場合に利用可能

・ハイカラ―精度はデフォルト無効

一方、HEVC(H.265)は

・HEVCはAgent7.7以降

・HEVCのYUV 4:4:4はAgent7.11以降

・クライアントにHEVCデコード可能なGPUが必要

・HEVCはデフォルトで有効

ここがよくわからない点。

・H.264 が選択されると Horizon Client は H.264 デコードを使用します

・H.264 が選択されていない場合、 Horizon Client は Blast コーデック デコードを使用

さらにこのDocsでは、HTMLAccessでの情報。

・Chromeの場合(その他はダメなんか?)

・エージェントが H.264 エンコードをサポートする場合に

HTML Access クライアントは H.264 デコードを使用

・サポートしていない場合、HTML Access は JPEG/PNG デコードを使用

・新しい設定を有効にするには、リモート デスクトップや公開アプリケーションを切断してから再接続する必要があります。

HTML AccessではBlast(HTTPS (HTTP over SSL/TLS))が使われます。

色々と腑に落ちないが、今日はこの辺で。

SD-WANとAzure Virtual WANと

こんにちは、Yos235です。

今日一日、お勉強をする日と決めて、いろいろとWeb回遊中です。

SD-WANから暗号化まで行ってしまったのでとりあえず備忘録的に…

これまでSD-WANではEdge(ブランチオフィス)から既存のVPN装置に

接続することはできなかったのですが、via Edge ができるようになりました。

とはいえ、接続できるのはAWSとAzureだけ、というのでなんでだろと思ったら

つまりこういうこと。

https://kb.vmware.com/s/article/82746

>customers can now deploy VMware SD-WAN Edges directly inside Azure Virtual WAN hubs

Azure Virtual WAN Hubの中にSD-WAN Edgeを置くことができる、ということ。

VCGを使ったHUB構成(via gateway)でいいんじゃね?と思ったのですが、

http://wan.velocloud.com/rs/098-RBR-178/images/sdwan-654-connect-azure-vwan-so-0819.pdf

Key benefits

• Flexible option to automate setup of IPSec tunnel from all VMware SD-WAN Edges

or perform site specific automation.

• Monitor and troubleshoot branch connectivity from Azure Portal.

後者のAzurePortalから各ブランチが確認できるというのが良いみたい。

VCGを使うか、vNET HUB(VirtualWAN)を使うかはどっちに重きを置いているか

に掛かっていて、たぶんAzure環境がメインな方々はVirtualWANなのかなと。

端末管理がAzure(Intune)なら後者、WS1なら前者、とは言い過ぎか…

おまけ:

・仮想ネットワークゲートウェイはトンネル数30まで、

VirtualWANは仮想ハブにつき1000まで。

Azure Virtual WAN に関する FAQ | Microsoft Docs

・最適なパフォーマンスを実現するには、IPSEC 暗号化と整合性の両方のために GCMAES256 をお勧めしています。 AES256 と SHA256 はパフォーマンスが低いと見なされる

・GCM アルゴリズムでは、トンネルは最大 1.25 Gbps をサポート

Azure Virtual WAN に関する FAQ | Microsoft Docs

・仮想ハブ サービスを統合しているパートナー

VirtualWANハブにデプロイできるのは、現時点で5つ

Barracuda Networks、Cisco Cloud Service Router (CSR) VWAN

VMware SD-WAN、Versa Networks、Fortinet Next-Generation Firewall (NGFW)

Azure Virtual WAN パートナーと場所 | Microsoft Docs

・GCMについて調べていた内にたどり着いたところ

ぜんぜんぼちぼちじゃない… IV(初期化ベクター)は毎回異なる値じゃないとだめ

だけど推測されても問題ないのでカウントアップするようになってる

安全性が高いTLSへの移行で解決 - 狙われるセキュリティプロトコル:日経クロステック Active

AES-CBCは無くなっていく。AES-GCM、AES-CCMという「認証付き暗号」AEADに

加えて、グーグルが推奨しているChaCha20がTLS1.3にて使えるようになる見込み?

・と思ったら2018年8月にRFCに乗っていたらしい(浦島はんぱない)

https://www.nic.ad.jp/ja/materials/iw/2019/proceedings/d2/d2-2-suga.pdf

ここらで暗号の話そのものが暗号化されたものにしか見えなくなったので、

今日は、この辺で。(ぉぃ

SD-WANに関する条件付きBackhaulなど高可用性設計

こんにちは、Yos235です。

SD-WANは複数のリンクをいい感じに使うというもの(すごい説明だ)ですが、

実はxxができなかったんですよ、というリリース後に気づいたり、

アーリーアダプタが「仕様かよっ」とハマったりすることはよくありますよね。

その一つがこれ、条件付きバックホールです。

Conditional Backhaul、 条件付きバックホール

それがCWS(正確にはトンネル)が死んでいたとしても、インターネットリンクが

切れていなければ検出できなかったものをトンネルレベルで検知するというもの。

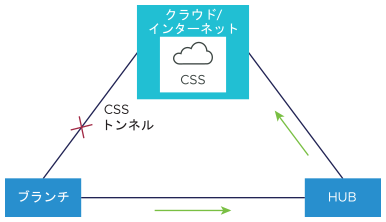

「ユースケース 2:クラウド セキュリティ サービス (CSS) リンクの障害」

VeloCloudの場合は、CSS(Zscaler)とはIPsec(NULL)で接続しますが、

そのIPsecトンネルが途切れた時(インターネットリンクはUp状態でも)に検知して

Backhaulとして(おそらくは既存DC側から)をHUBを通って出ていくことになります。

この辺は動作仕様をきちんと確認したほうがいいかなと思いますが、

以下のようなまとめが記載してあって、このDocsは親切だなぁと思います。

条件付きバックホールの動作特性

- 条件付きバックホールが有効になっている場合、デフォルトでは、ブランチ レベルのすべてのビジネス ポリシー ルールは、CBH 経由でトラフィックをフェイルオーバーする必要があります。選択されたポリシーの特定の要件に基づいて、条件付きバックホールからトラフィックを除外するには、選択されたビジネス ポリシー レベルでこの機能を無効にします。(Yos235記:CBHしたくないものを指定可能)

- 条件付きバックホールは、パブリック リンクが停止した場合、すでにハブにバックホールされている既存のフローには影響しません。既存のフローは、引き続き同じハブを使用してデータを転送します。(Yos235記:全部をCSSに転送してないパターンも大丈夫、)

- ブランチにバックアップ パブリック リンクがある場合、バックアップ パブリック リンクは CBH よりも優先されます。プライマリ リンクとバックアップ リンクがすべて動作不能になった場合にのみ、CBH がトリガされ、プライベート リンクを使用します。(Yos235記:プライマリ>バックアップ>CBHと3段構え)

- プライベート リンクがバックアップとして機能している場合、アクティブなパブリック リンクに障害が発生し、プライベート バックアップ リンクがアクティブになると、トラフィックは CBH 機能を使用してプライベート リンクにフェイルオーバーします。(Yos235記:プライベートリンクが普段は止めてあるパターン)

- この機能を使用するには、ブランチと条件付きバックホール ハブの両方で、プライベート リンクに同じプライベート ネットワーク名を割り当てる必要があります(そうしないと、プライベート トンネルは起動しません)。(Yos235記:プライベートネットワーク名でまとめるみたい)

そうなると気になるのは、L7レベルで監視する「レイヤー 7 健全性チェック」。

これを使うとZIAのロードバランサの裏にあるサービスEdgeに対するHTTPプローブの

応答により、障害を検知することができるようになるのですが、この場合においても

Backhaulへのフェイルオーバーが動作するようです。

こういうパターンって、詳しくない人ほどいい感じにやってくれそうだよね、

と思われるけど、そうでもないことが多々あって。SIer泣かせの事象なのですが。

出来て当たり前のようにみえるが、これすごいですね、ちゃんとしてそうです。

今日は、この辺で。

SD-WANからのSASEモデルへの深化

こんにちは、Yos235です。

情報系インフラといえば、ActiveDirectory、メール、ファイルサーバに加えて

ネットワーク、Webプロキシ、ウイルス対策、操作ログあたりがありますけど、

これをすべてインターネット越しに対応するソリューションが求められます。

そうなると情報系基盤はすべてVPN越しにオンプレDCにつなぐか、クラウドか、

はたまたそのハイブリッドという選択肢が考えられます。

情報系を一気にクラウドにするのは難しいのもあり、このサービスはこちら、

あのサービスはあちら、というSD-WAN的な制御が必要になりますけども、

ブランチオフィスにインターネット回線とプライベートな専用回線を引いて

制御する、いわゆるSD-WANのお手本的なネットワーク構成になってきます。

問題となるのは、SD-WANが設置できないというかコストが見合わない、端末。

在宅ワークがメインになってきた今、この端末をどうしようかという話になり、

それがSASEだよね、みたいな感じになっています。

端末型のVPNをクラウドにもっていくSecureAccessという外からのアプローチと、

ブランチオフィスからの通信をDCに集約して出ていく中からのアプローチとがあり、

必要であれば、Webプロキシ(CWS)もどうぞ、というのがVMware SASEとなります。

なので、VMware SASEは、

・SecureAcccessのみ

・SD-WANのみ

・SecureAcccess&SD-WAN

に加えて

・SecureAcccess+CWS

・SD-WAN+CWS

・SecureAcccess&SD-WAN+CWS

となっていて、CWSのみの利用というものが用意されていないです。(現時点では)

この界隈でめちゃ強い競合としては、みんな知ってるZscalerですが、両社は

テクノロジーパートナーとして組んでおり、VMware社の強みであるSD-WANと、

Webプロキシの業界リーダーであるZscalerの組み合わせは最強かと思う次第。

だいぶ宣伝っぽい記事になりましたが、今日はこの辺で。

Horizonsって何?

こんにちは、Yos235です。

いまさらながら、といった感じが否めないながらも

一般ニュースサイトで記事になっているのを見かけました。

VMware Horizon、Log4jの脆弱性突く攻撃続く - アップデートを | TECH+

Log4jの脆弱性を突きVMware HorizonsにWebシェルを注入 直ちに対応を - ITmedia エンタープライズ

Web記事ではConnection Serverが取り上げられていますが、実際にヤバいのは

外部に公開しているUAGでしょう。

すでに本家本元では修正パッチが提供されているので問題になってるのは

運用している人たちがアップデートを終えられてないよ、という話でしょうか。

https://kb.vmware.com/s/article/87073

KBにはUAGの以下KBを確認せよ、とありますが12月18日から更新されてないです。

https://kb.vmware.com/s/article/87092

とにかくHorizonは2111、7.13.1、7.10.3にアップデートしておきましょう、

となってますが、ほんとオンプレは大変だ。VMware社さんのCloudサービスなら

VMwareさんが超緊急対応で実施していただいたので、助かりました。

この点がクラウドを使っている最大のメリットかな、と思いますね。

(中の人、がんばれ!)

ちなみにHorizon Cloud on Microsoft AzureでもHAI(エージェント)の

アップデートは必要な場合もありますので、古くからの利用者様はご注意を。

https://kb.vmware.com/s/article/87157

今日は、この辺で。

vSphere 70u3cが出ました

こんにちは、Yos235です。

今月の残りライフが0になりまして、

Web回遊でもしてようかなというゆっくりとした週末。

最近、クラウドづいているのもありまして個人的にあまり見なくなったvSphere、

7.0Update3cが出たようです。Downloadを取りやめたりと混乱があったようで、

ここら辺で混乱の様子が伺えます。同じような内容のKBが二つありますし。

https://kb.vmware.com/s/article/86398 FAQですね、そんなに阿鼻叫喚だった?

https://kb.vmware.com/s/article/86287 Categories: Informational?

https://kb.vmware.com/s/article/86281 86287より詳細でTroubleshootingになってる

会社の威信にかけて(VMware社の)期末に間に合いました!的なリリースなのかな

とかよくわからないことを考えていましたが、こんな時はリリースノートを確認です。

一番気になったのは、これ。

Upgrade to vSphere 7.0 Update 3c might require additional steps to force a full host-sync

ふつう、vCenterをアップデートしてからESXiをアップデートするという”常識”なのに

今回は ESXi hosts of version 7.0 Update 2c and later, だと先にESXiをアップデートせよ

と書いてありますね。うーん、vSphere技術者的に非常識すぎてハマる人が居そうだ。

何かするときは、リリースノートは見ないとヤバいですね、そうですね。

今日は、この辺で。